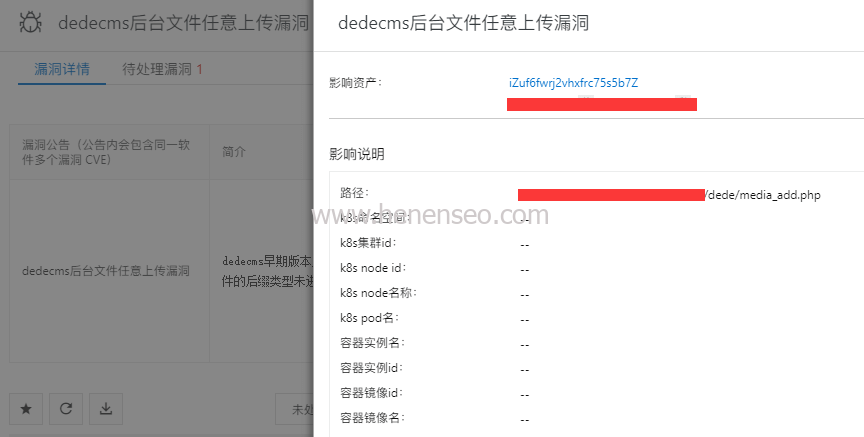

阿里云服务器云安全中心提示,dedecms后台文件任意上传漏洞,dedecms早期版本后台存在大量的富文本编辑器,该控件提供了一些文件上传接口,同时dedecms对上传文件的后缀类型未进行严格的限制,这导致了黑客可以上传WEBSHELL,获取网站后台权限。位置在 根目录/dede/media_add.php,漏洞提示如下:

解决办法如下:

找到/根目录/dede/media_add.php文件,在里面找到如下代码:

$fullfilename = $cfg_basedir.$filename;

在以上代码中添加下面代码即可。

if (preg_match('#.(php|pl|cgi|asp|aspx|jsp|php5|php4|php3|shtm|shtml)[^a-zA-Z0-9]+$#i', trim($filename))) {

ShowMsg("你指定的文件名被系统禁止!",'javascript:;');

exit();

}

添加完成后保存替换原来的文件,然后就可以去阿里云后台验证这个漏洞了。

新起点博客

新起点博客

评论前必须登录!

注册